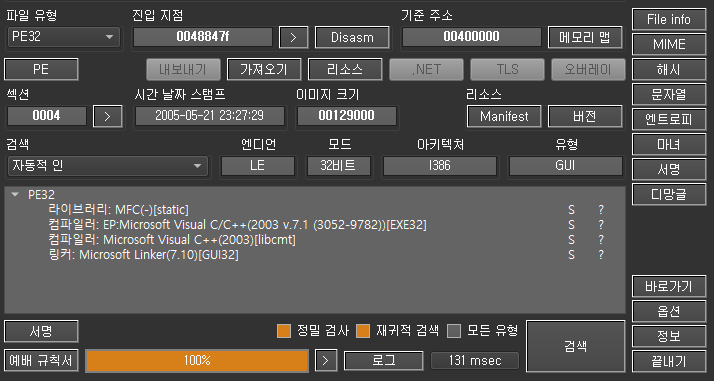

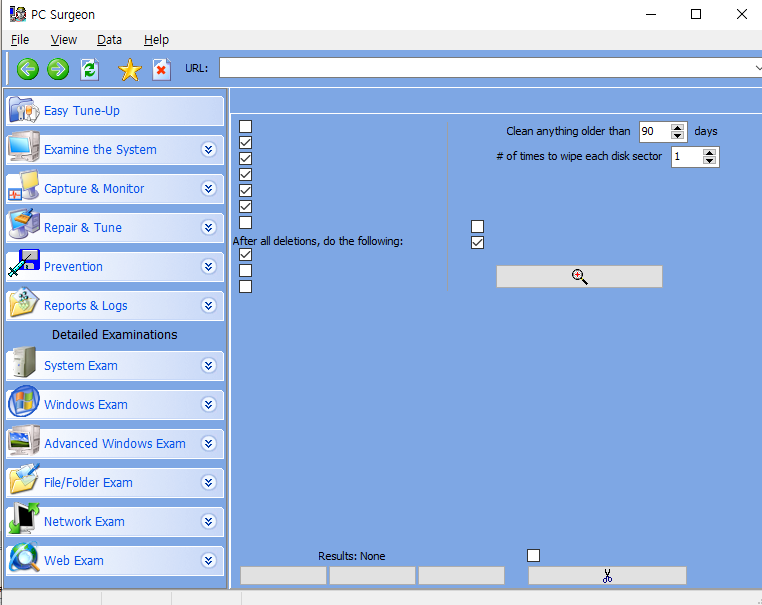

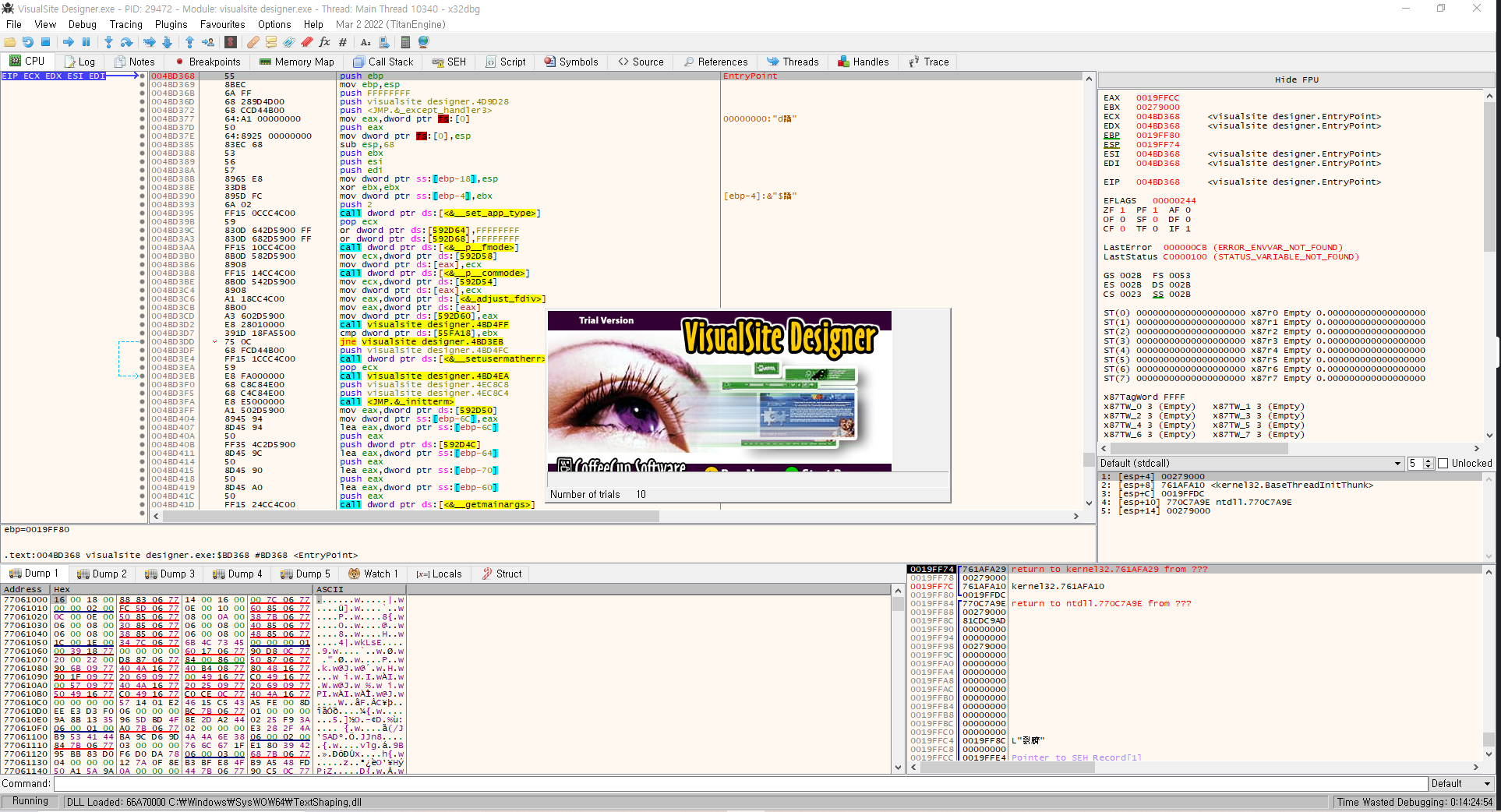

PEid라는 프로그램을 써보면서 시작한다. PE구조의 프로그램을 분석하는 툴인듯하다. 하지만, 나는 비슷한 DIE라는 프로그램을 사용해서 분석했다. 준비된 프로그램을 살펴보자면 About 안에 있는 register를 이용하여 정품등록을 해보자는 듯한다. 저번과 같이 일일이 변경해준것과 다르게 이번에는 내부 값을 변경하여 등록되었다고 인지하게 할것이다. 등록되지 않았을때 메세지를 이용하여 register를 동작하는 위치를 확인해보자 다음을 봤을때, 점프문에서 등록정보를 판단한다. 이때 판단하는 정보는 AL레지스터를 참고하여 test al, al al값이 0이 되지 않도록 만든다. jmp를 수정하는것보다 이런 방식은 위험성이 따른다고한다. 이후의 내용은 AL이 어떻게 어디서 바뀌는가 를 분석하는 내용이다. ..