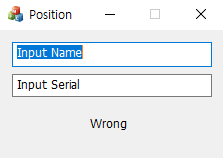

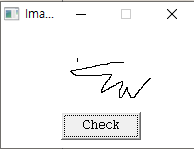

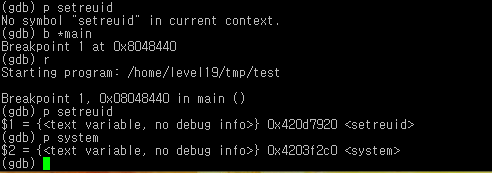

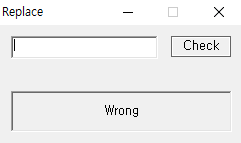

이 문제를 풀어보면서 디컴파일러를 왜 써야 하는지를 알게 되었다. 문제를 보면 다음과 같이 Name, Serial에 입력 됨에 따라 맞냐 틀리냐를 출력한다. 따라서 문제는 다음과 같은 SerialNumber를 줬을때 아이디는 무엇이 되야 하느냐에 해당한다. 비밀번호는 4글자로 p로 끝난다. string을 Correct Wrong을 기반으로 검색하면 위의 함수를 호출하면 position.5E1740에서 step in을 해보면 Name, Serial을 비교하는 값이 나올 것이다. 따라서 이를 분석해보려 했지만 이는 너무 복잡하고 어려워서 실패하였다. 다른 writeup을 보면 IDA를 이용하여 디컴파일해서 이를 분석하여 코드를 짰다. IDA PRO를 구매할 수는 없어서 기드라를 깔아서 진행하였다. 위와 같은..